發布日期:2023-03-27 17:20 瀏覽次數:

本標準規定了對EAL2級和EAL3級的安全辦公U盤進行安全保護所需要的安全功能要求和安全保障要求。

本標準適用于安全辦公U盤的測試、評估,也可用于指導該類產品的研制和開發。

下列文件對于本文件的應用是必不可少的。凡是注日期的引用文件,僅注日期的版本適用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改單)適用于本文件。

GB/T 18336-2015(所有部分)信息技術 安全技術 信息技術安全評估準則

GB/T 20984-2007 信息安全技術 信息安全風險評估規范

GB/T 25069-2010 信息安全技術 術語

GB/T 28458-2012 信息安全技術 安全漏洞標識與描述規范

3.1 術語和定義

GB/T 18336-2015、GB/T 20984-2007、GB/T 25069-2010和GB/T 28458-2012界定的以及下列術語和定義適用于本文件。

3.1.1

安全辦公U盤 security office USB disk

一種基于USB接口建立用戶與可信網或非可信網中PC機之間的連接,實現應用功能及安全功能的移動存儲介質。如用戶與PC機之間的信息交換、用戶認證、安全審計、信息加密、信息存儲等。

3.2 縮略語

下列縮略語適用于本文件。

CM:配置管理(Configuration Management)

EAL:評估保障級(Evaluation Assurance Level)

PIN:個人識別碼(Personal Identification Number)

SF:安全功能(Security Function)

SFP:安全功能策略(Security Function Policy)

ST:安全目標(Security Target)

TOE:評估對象(Target of Evaluation)

TSF:TOE安全功能(TOE Security Functionality)

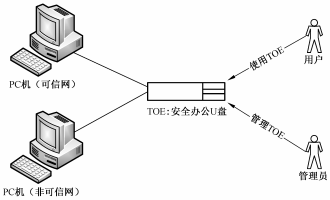

安全辦公U盤用于實現用戶與PC機之間的信息交換、用戶認證、安全審計、信息加密、信息存儲等功能。運行過程中,管理員對安全辦公U盤實施管理,確保其數據的可用性、完整性及保密性。運行環境如圖1所示。

圖1 TOE運行環境示意圖

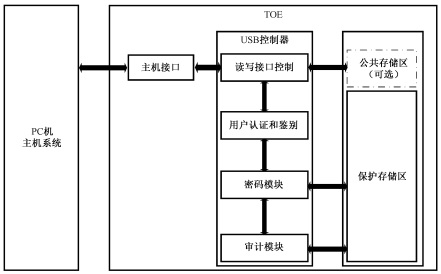

安全辦公U盤包括主機接口、USB控制器、存儲區三大部分,目的在于滿足一定程度辦公要求的前提下防止信息泄露,其整體內部邏輯結構描述如圖2所示。

圖2 TOE邏輯結構

其中,各部分的功能包括:

a)主機接口:提供安全辦公U盤與PC機建立連接的接口。

b)USB控制器:

1)提供讀寫接口控制模塊:此模塊作用一是當用戶試圖建立安全辦公U盤與PC機之間的連接時,USB控制器中的讀寫接口控制模塊首先得到響應,對安全辦公U盤身份及用戶需求進行識別。作用二是當識別結束后,建立用戶與不同存儲區之間的連接。

2)提供用戶認證與鑒別模塊:當讀寫模塊對安全辦公U盤識別成功后,如用戶需要對保護存儲區進行操作,則U盤中的用戶認證和鑒別模塊得到響應,提供認證和初始化服務,對用戶身份進行識別。

3) 提供密碼模塊:此模塊作用一是在身份識別過程中,提供相關密碼機制以認證用戶權限,最終賦予合法用戶使用安全辦公U盤的能力,獲取權限的用戶通過讀寫接口控制模塊和加密模塊對存儲區進行操作。作用二在于對保護存儲區中的數據進行加密保護。

4)提供審計模塊:此模塊作用是將TOE運行過程中與安全功能相關的信息進行審計,并將其存儲在加密存儲區。

c)存儲區:存儲需被TSF保護的數據,此區域應在取得合法用戶認證的情況下,方可使用。

1)公共存儲區域:存儲辦公程序(如office、adobe等)。

2)保護存儲區:存儲用戶數據、TSF數據。

5.1 資產

需要保護的資產:

——TSF數據(保護存儲區中的數據,如TOE中的訪問控制列表、審計日志、安全配置數據、密鑰等信息);

——用戶數據(公共存儲區中的數據,如用戶的加密信息、非加密信息、辦公軟件等信息)。

注:ST編寫者根據具體的應用情況細化對資產的描述。

5.2 威脅

5.2.1 仿冒欺騙(T.Spoof)

攻擊者通過偽裝成為合法的用戶或實體,來試圖旁路安全辦公U盤的安全控制策略。

5.2.2 故障利用(T.Failur xploitation)

攻擊者可通過分析TOE的運行故障以獲取TSF數據、用戶數據或濫用TOE的安全功能。

這些故障可能是通過改變TOE的運行環境而觸發的,也可能是由于TOE本身的設計缺陷而自發產生的,這些故障可能導致TOE的代碼、系統數據或執行過程發生錯誤,使TOE在故障下運行,從而導致敏感數據泄露。

5.2.3 數據殘留(T.DatData_ResResidue)

攻擊者可利用未被刪除或安全處理的TOE運行記錄對TOE進行非法操作。

5.2.4 重復猜測(T.Repeatpeat_Guess

攻擊者使用反復猜測鑒別數據的方法,并利用所獲信息,對安全辦公U盤實施攻擊。例如:攻擊者可能對PIN碼進行重復猜測以獲取各種權限。

5.2.5 程序破壞(T.Program_Damage)

攻擊者讀取、修改或破壞重要的安全辦公U盤自身程序安全,例如攻擊者可能通過逆向分析、驅動加載、線程注入、進程掛鉤等技術可能破壞程序的正常運行,也可能刪除某些重要程序。

5.2.6 重放攻擊(T.Replay_Attack) play_At

攻擊者利用所截獲的有效標識和鑒別數據,訪問和使用由安全辦公U盤提供的功能。例如:攻擊

者可能通過嗅探等方式截獲有效用戶的鑒別數據,并可能使用這些鑒別數據以訪問敏感內容等。

5.2.7 非授權訪問(T.Unauthorized_Access)

攻擊者試圖通過旁路安全辦公U盤安全機制的方法,訪問和使用各種安全功能。例如:攻擊者可能繞過PIN碼身份驗證訪問文件保險箱、繞過認證服務器的訪問控制策略。

5.2.8 數據泄露(T.Data_Leak)

攻擊者(例如某未授權用戶)通過各種技術手段獲取到本地存儲、傳輸過程中的敏感業務數據,造成數據泄露。例如攻擊者可能通過解密手段獲取數據,造成數據泄露。

以上為標準部分內容,如需看標準全文,請到相關授權網站購買標準正版。