發布日期:2023-03-27 10:18 瀏覽次數:

本標準界定了網絡攻擊的定義、屬性特征和多維度描述方法。

本標準適用于網絡運營者進行網絡建設、運維和管理時對安全的設計與評估。

下列文件對于本文件的應用是必不可少的。凡是注日期的引用文件,僅注日期的版本適用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改單)適用于本文件。

GB/T 5271.8-2001 信息技術 詞匯 第8部分:安全

GB/T 7408-2005 數據元和交換格式 信息交換 日期和時間表示法

GB/T 25068.3-2010 信息技術 安全技術 IT網絡安全 第3部分:使用安全網關的網間通信安全保護

GB/T 25069-2010 信息安全技術 術語

GB/T 5271.8-2001、GB/T 25069-2010和GB/T 25068.3-2010界定的以及下列術語和定義適用于本文件。為了便于使用,以下重復列出了GB/T 5271.8-2001、GB/T 25069-2010、GB/T 25068.3-2010中的某些術語和定義。

3.1

網絡攻擊 network attack

通過計算機、路由器等計算資源和網絡資源,利用網絡中存在的漏洞和安全缺陷實施的一種行為。

3.2

訪問控制[列]表 access control list

由主體以及主體對客體的訪問權限所組成的列表。

[GB/T 25069-2010,定義2.2.1.43]

3.3

安全級別 security level

有關敏感信息訪問的級別劃分,以此級別加之安全范疇能更精確地控制對數據的訪問。[GB/T 25069-2010,定義2.2.1.6]

3.4

邏輯炸彈 logic bomb

一種惡性邏輯程序,當被某個特定的系統條件觸發時,造成對數據處理系統的損害。

[GB/T 25069-2010,定義2.2.1.87]

3.5

特洛伊木馬 trojan horse

一種表面無害的程序,它包含惡性邏輯程序,可導致未授權地收集、偽造或破壞數據。

[GB/T 25069-2010,定義2.1.37]

注:本標準簡稱“木馬”。

3.6

欺騙 spoofing

假冒成合法的資源或用戶。

[GB/T 25068.3-2010,定義3.21]

3.7

威脅 threat

一種潛在的計算機安全違規。

[GB/T 5271.8-2001,定義08.05.04]

3.8

高級持續性威脅 advanced persistent threat

精通復雜技術的攻擊者利用多種攻擊方式對特定目標進行長期持續性網絡攻擊。

下列縮略語適用于本文件。

APT:高級持續性威脅(Advanced Persistent Threat)

DoS:拒絕服務攻擊(Denial of Service)

DDoS:分布式拒絕服務攻擊(Distributed Denial of Service)

WWW:萬維網(World Wide Web)

網絡攻擊為利用網絡存在的漏洞和安全缺陷對網絡系統的硬件、軟件及其系統中的數據進行的攻擊。網絡攻擊具有動態和迭代性,隨著攻擊過程的進行,攻擊者對目標的掌握和控制程度不斷深入,可實施的攻擊面越大,可能造成的安全影響也越大。根據網絡攻擊實施步驟的粗細層次及復雜程度,網絡攻擊又可分為單步攻擊和組合攻擊。單步攻擊是具有獨立的、不可分割的攻擊目的的簡單網絡攻擊,組合攻擊是單步攻擊按照一定邏輯關系或時空順序進行組合的復雜網絡攻擊。通常情況下,一個典型的復雜網絡攻擊過程包括信息收集、攻擊工具研發、攻擊工具投放、脆弱性利用、后門安裝、命令與控制、攻擊目標達成等7個步驟。典型、多步驟網絡攻擊過程的詳細描述參見附錄A。

網絡攻擊具有多個屬性特征,主要包括:

a)攻擊源:發動網絡攻擊的源,它可能為組織、團體或個人。

b)攻擊對象:遭受網絡攻擊并可能導致損失的目標對象。

c)攻擊方式:攻擊過程中采用的方法或技術,體現網絡攻擊的原理和細節。網絡攻擊的關鍵技術參見附錄B。

d)安全漏洞:攻擊過程中所利用的網絡或系統的安全脆弱性或弱點。

e)攻擊后果:攻擊實施后對目標環境和攻擊對象所造成的影響和結果。

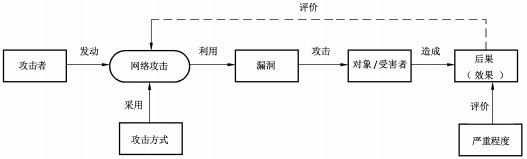

網絡攻擊各屬性特征之間的關系如圖1所示,其組合關系的分類示例參見附錄C。

圖1 網絡攻擊各屬性特征的關系

從生命周期角度看,一次成功的網絡攻擊涉及的角色(包括參與者和利益相關者)包括4類:

a)網絡攻擊者:利用網絡安全的脆弱性,以破環、竊取或泄露信息系統或網絡中的資源為目的,危及信息系統或網絡資源可用性的個人或組織,如某黑客組織。

b)網絡攻擊受害者:在網絡攻擊的活動中,信息、資源或財產受到侵害的一方,如某互聯網應用提供商。

c)網絡攻擊檢測者:對網絡運行和服務、網絡活動進行監視和控制,具有對網絡攻擊進行安全防護職責的組織。

d)網絡服務提供者:為網絡運行和服務提供基礎設施、信息和中介、接入等技術服務的網絡服務商和非營利組織,如云服務提供商、電信運營商等。

本標準從多個維度對網絡攻擊進行描述,并提供一種網絡攻擊統計方法,以方便實現對網絡攻擊的統一標識,以及對上報的網絡攻擊事件的多維度自動化統計。

6.1 第1維分類:攻擊對象

攻擊對象是網絡攻擊的具體攻擊目標,并在攻擊成功后可能帶來信息泄露、數據篡改、系統不可用等安全影響。一次網絡攻擊存在一個或多個攻擊對象。可以按照攻擊對象對網絡攻擊進行分類描述,如表1所示。

表1 攻擊對象分類表

子級別1 | 子級別2 | 說明 |

計算機 | 移動終端 | 如智能手機、Pad、上網本等 |

PC | 個人電腦:包含臺式機、筆記本等 | |

服務器 | 在計算機網絡中為用戶提供服務的專用設備 | |

其他 | ||

工控設備 | SCADA | SCADA是數據采集與監視控制系統 |

PLC | PLC是可編程邏輯控制器 | |

DCS | 分布式控制系統 | |

其他 |

以上為標準部分內容,如需看標準全文,請到相關授權網站購買標準正版。